文章目录[隐藏]

深育杯-Disk

难点:

BitLocker 爆破

rdp 缓存

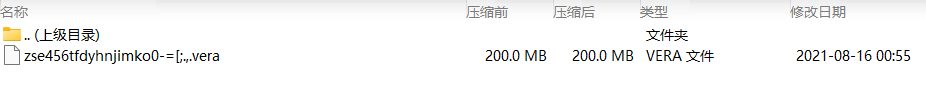

文件:

文件后缀为 vera,是 veracrypt 的加密容器,解密文件需要密码

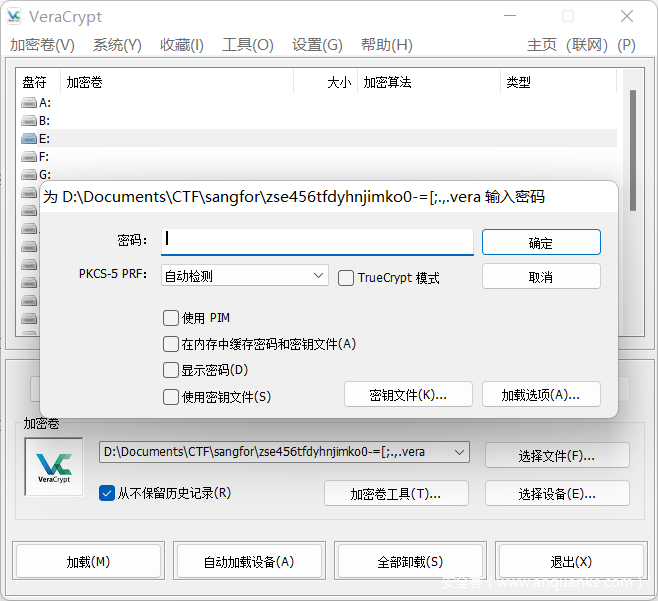

根据文件名在键盘上画出的轨迹

小写的 pvd 作为密码挂载 veracrypt 到本地

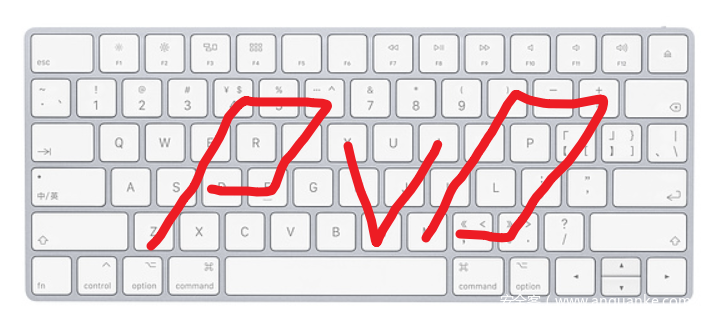

查看 goooood 的文件头可以知道文件使用 7z 进行压缩

解压后发现是套娃,里面还有一个 goood 文件,再次解压后里面有两个文件

其中 Microsoft reserved partition.img是个空文件,使用 HexEditXP 打开后里面什么也没有

Basic data partition.img 使用 DiskGenius 打开后显示使用 bitlocker 加密

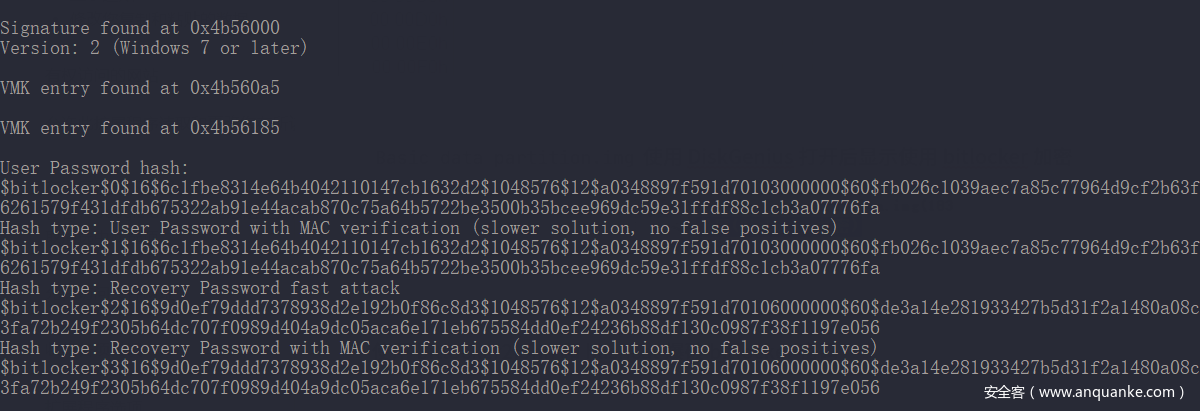

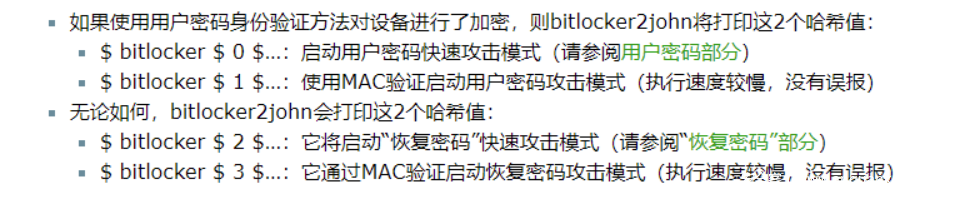

使用 bitlocker2john 跑出 4 个 hash,一般使用第一个或第二个,第三个和第四个 hashcat 会识别不出来

bitlocker2john -i Basic\ data\ partition.img

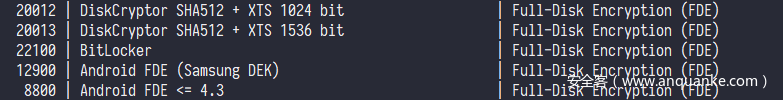

再用 hashcat 爆破 bitlocker 密码,hashcat —help 得到 bitlocker 对应的 hash 类型

把之前 bitlocker2john 跑出的 hash 保存成 txt 文件,使用经典的 rockyou 字典

.\hashcat.exe -m 22100 hash.txt rockyou.txt

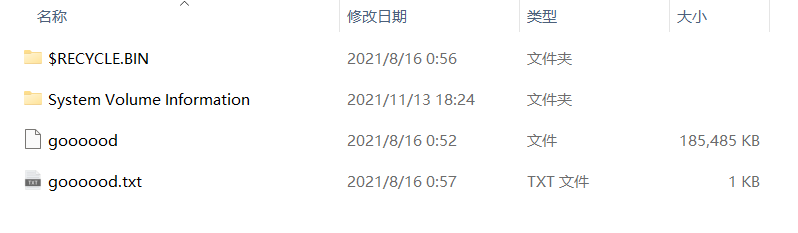

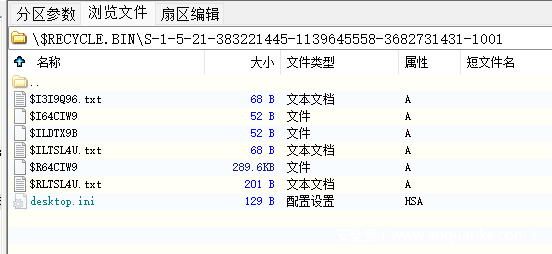

得到密码 abcd1234,DiskGenius 解锁后在回收站内找到一个体积较大的文件,提取后发现文件使用 7z 压缩

解压后得到一个 17.4MB 的 bcache24 文件,为 rdp 缓存文件

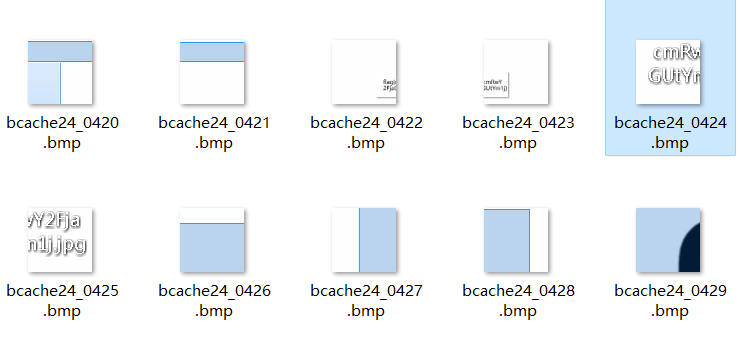

使用 bmc-tools 解密文件,得到 1115 张 bmp 图片

一开始以为是拼图,但由于量是在太大放弃

翻到一张文件的缩略图,不出意外就是 flag

继续往下翻找到了两张疑似文件名的图片

拼起来后再与上面的缩略图作比较后确认文件名与图片上的内容完全一致

尝试提交提示 flag 错误,base64 解码后提交正确

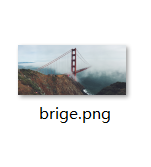

深育杯-bridge

难点:

lsb 隐写

idat 数据块

文件:

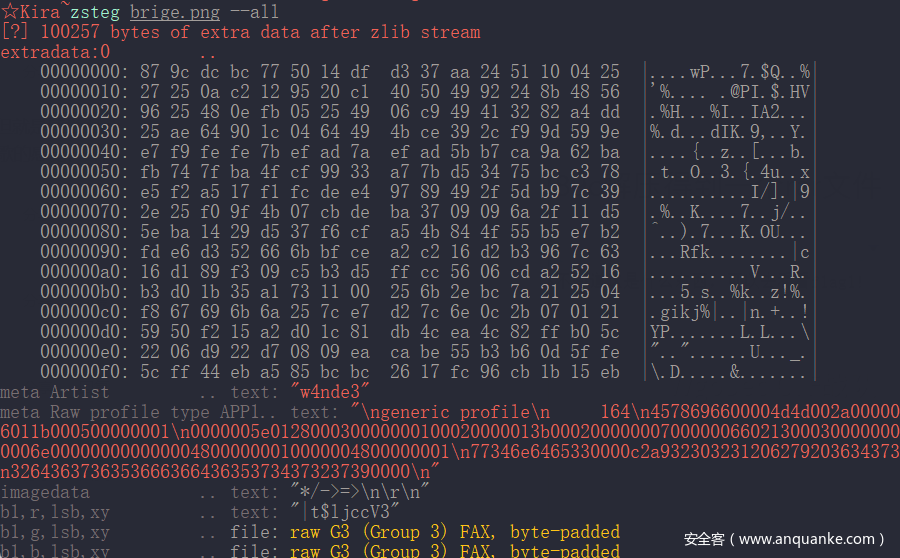

经典开局一张图,先用 zsteg 跑一遍,提示有 zlib stream,只不过文件头从 789c 被改成了 879c

导出 zlib 解压后得到一个 rar 文件

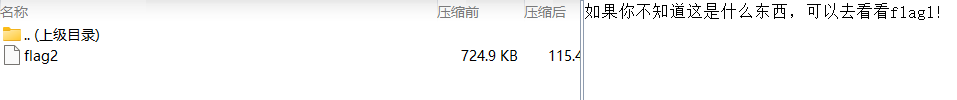

提示可以去看看 flag1,可是还没找到 flag1,所以先暂时放一边

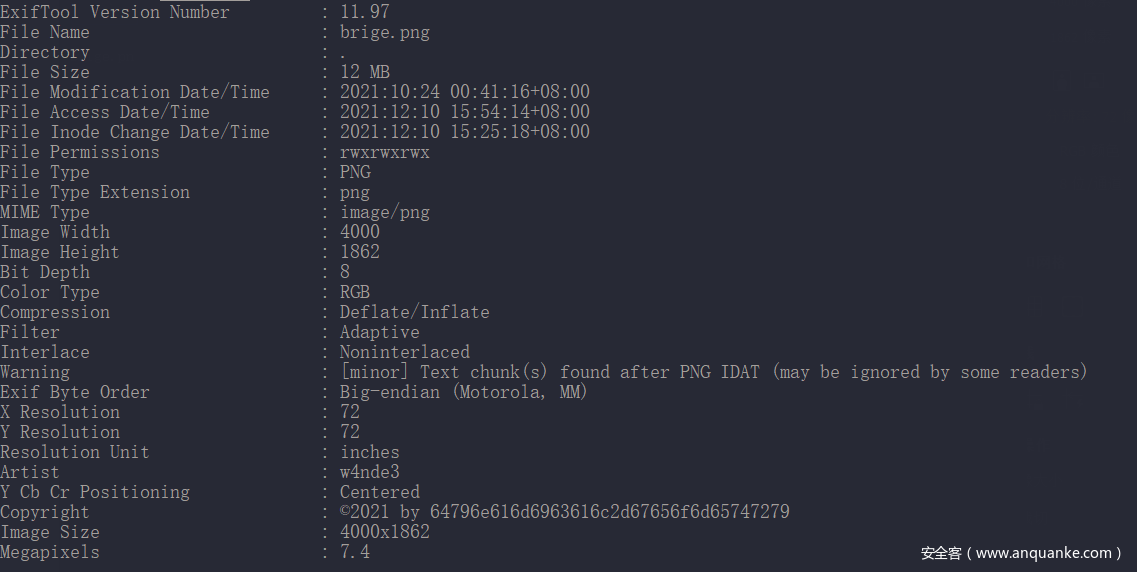

用 exiftool 查看图片 exif 信息,发现 Copyright 行有一串 hex 文本

解码后为 dynamical-geometry 后面会用到

用 StegSolve 查看图片,发现 PNG 文件头,前面有空数据导致 zsteg 没识别成功

导出后手动清理多余的空数据,得到一张图

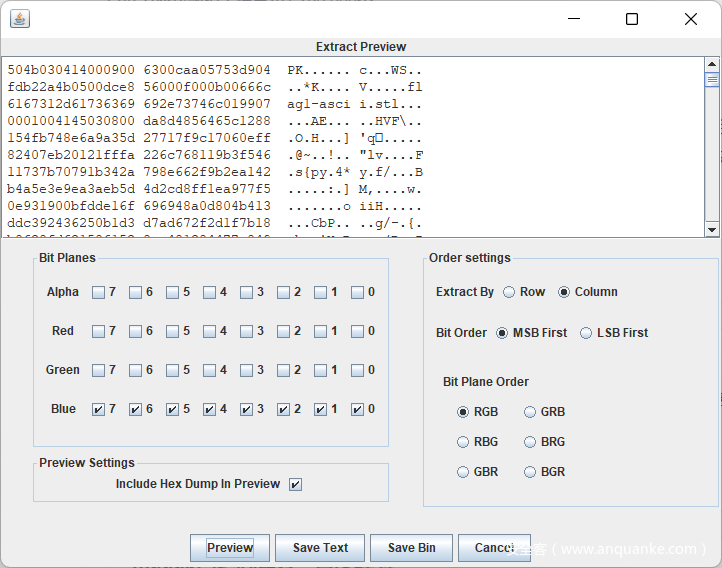

凭借经验,应该是把数据藏在某个通道了,按列查看颜色值,发现蓝色通道出现经典 504B0304,妥妥的 zip 文件头,在 StegSolve 勾选蓝色通道,Extract by Column 后导出文件

得到 zip 文件,解压需要密码

密码为刚刚在 exif 中得到的 dynamical-geometry

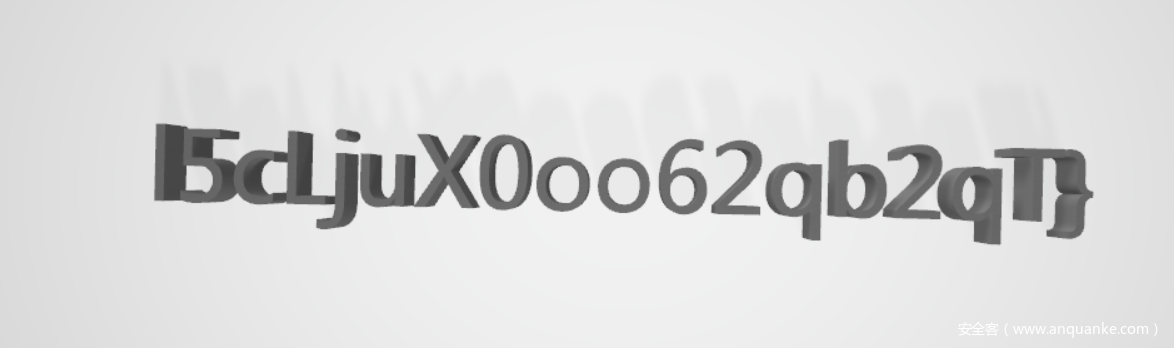

解压得到一个 stl 文件,以前做过 3D ,所以一眼认出了这是个模型文件

使用 Windows 自带的 3D 查看器即可打开,得到一半的 flag

根据刚刚的提示,另一个压缩包里的文件应该也是 stl 文件

同样用 3D 查看器打开,得到剩下的一半 flag

本文由 华域联盟 原创撰写:华域联盟 » 两道挺有意思的 CTF

转载请保留出处和原文链接:https://www.cnhackhy.com/157189.htm