Pureblood 是一个 Python 工具,可在渗透测试的信息收集和获取访问阶段使用。Pureblood 可以收集有关目标 Web 应用程序的有用信息,例如横幅抓取、WHOIS 记录、DNS 数据、反向 DNS 查找、反向 IP 查找、CMS 信息、端口信息、管理面板路径、子域扫描结果、子网信息、文件和目录模糊测试、区域传输查找、Shodan 搜索和 Shodan 主机查找数据。安全审计功能包括 SQL 数据库注入和 WordPress 漏洞分析。此外,Pureblood 可以执行一些杂项任务,例如生成污损页面、随机密码和消息摘要。

纯血安装

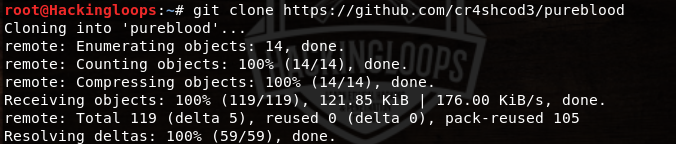

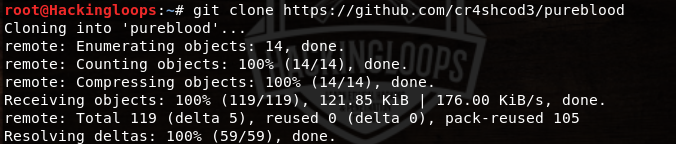

Pureblood 不需要任何安装。我们可以从 Github 克隆 Pureblood,如下所示。

git 克隆 https://github.com/cr4shcod3/pureblood

Pureblood 依赖于以下软件包。

python-whois

Colorama

Dnspython

请求

bs4

shodan

可以通过以下 pip 命令安装所需的软件包。

cd纯血 pip install –r requirements.txt

纯血的工作原理

可以使用以下命令将 Pureblod 设置为行动。

蟒蛇纯血.py

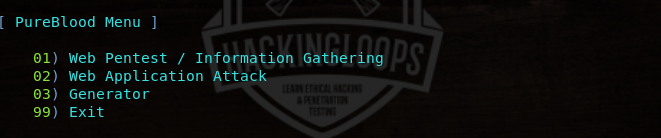

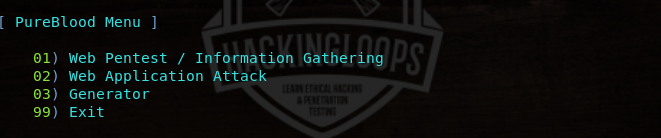

由于 Pureblood 可用于信息收集、漏洞检测和上述杂项任务,我们可以通过从菜单列表中键入相应的序列号来选择所需的实用程序。

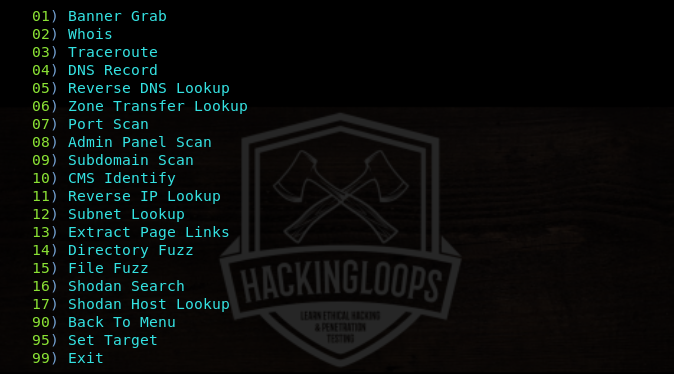

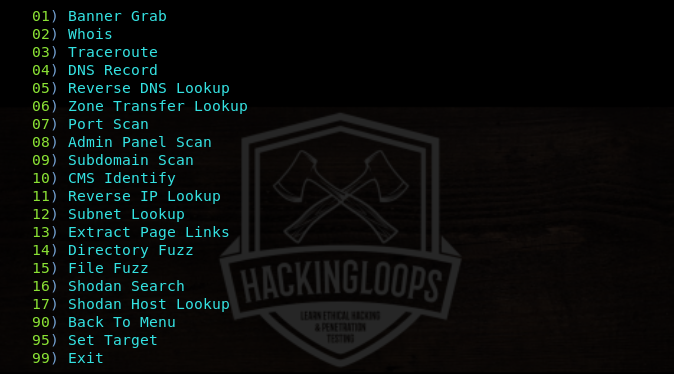

假设我们要从信息收集实用程序开始。选择信息收集实用程序将显示该工具的所有信息收集功能,如下所示。

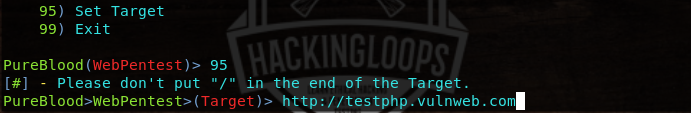

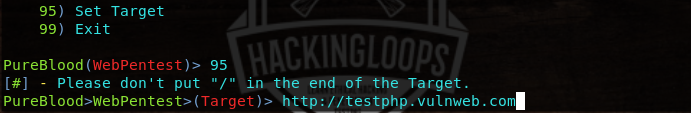

在使用列出的功能之前,我们必须以下列方式定义目标 Web 应用程序。

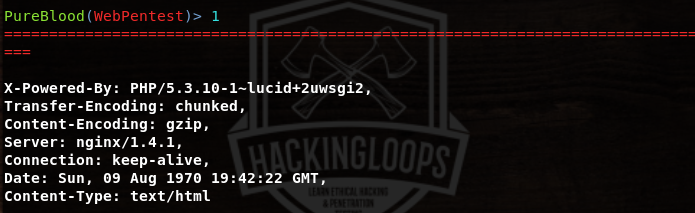

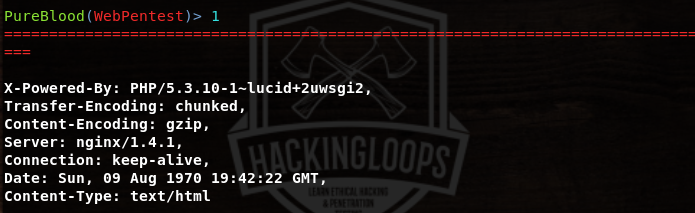

其余任务通过选择所需的特征(序列号)来执行。例如,该工具通过选择其序列号 (#1) 来执行横幅抓取。结果以下列格式显示。

端口扫描任务可以通过选择其序列号(即#7)来执行。但是,我们必须选择要扫描的端口的结束限制。该工具列出了定义范围内的所有开放端口。

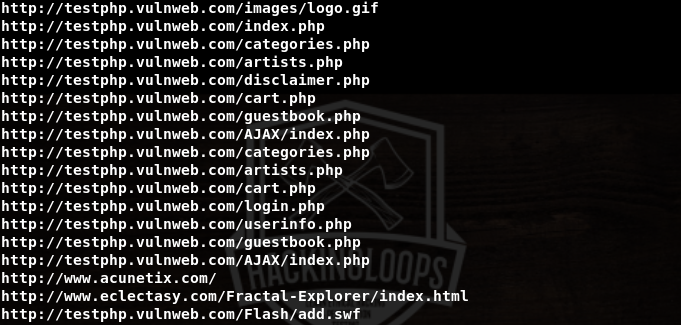

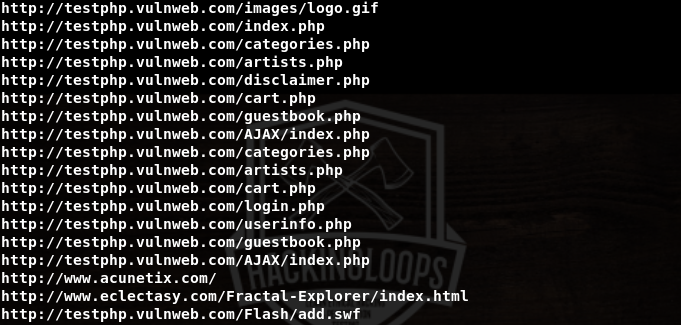

提取(目录)链接是 Pureblood 的一项重要信息收集功能。该工具收集目标 Web 应用程序上的所有(目录)链接,可以进一步探索潜在漏洞。

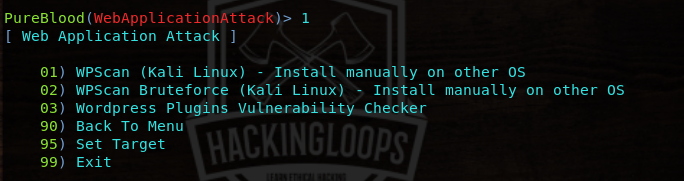

可以通过从主菜单中选择Web 应用程序攻击选项来执行安全审计任务。

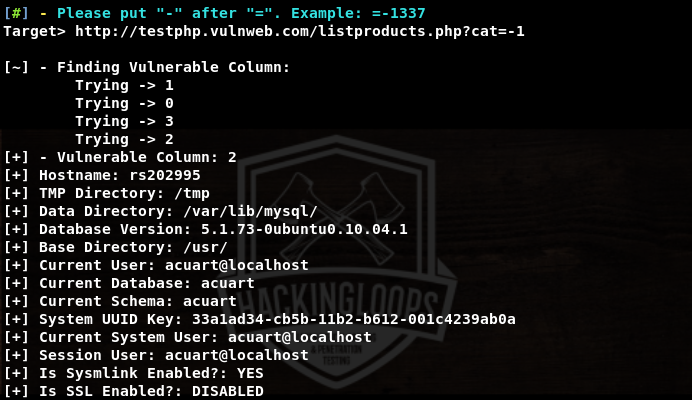

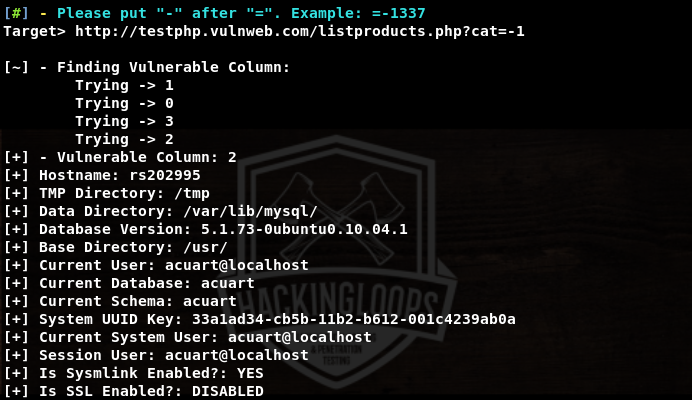

利用 Pureblood 的 Web 攻击(安全审计)功能的过程类似于信息收集任务。例如,通过从Web 应用程序攻击菜单中选择其序列号(即 #2)来执行 SQL 注入测试扫描。该工具需要目标链接来测试SQL注入的可能性。如果 Web 应用程序易受攻击,该工具会获取后端数据库信息并枚举所有易受攻击的列。

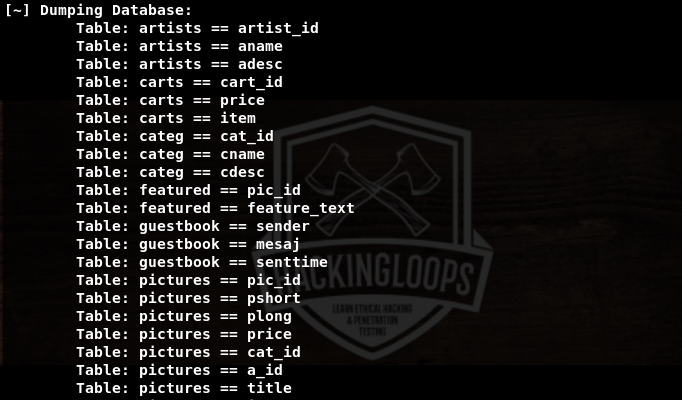

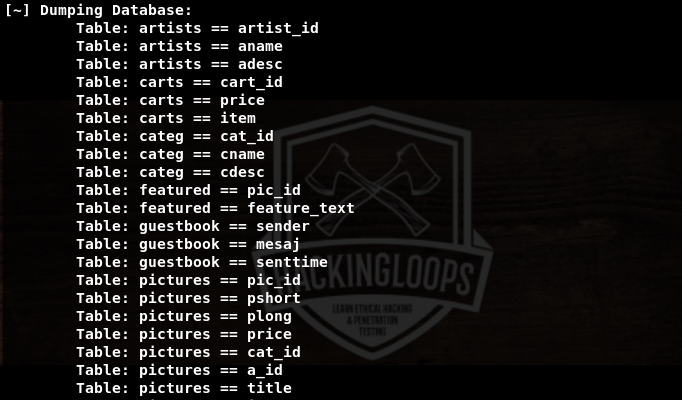

Pureblood 还以下列格式枚举数据库表。

我们可以通过提及所需的表和列来进一步探索表中的数据。以下是从目标 Web 应用程序中提取的表格之一的屏幕截图。即用户表有不同的字段,如uname(用户名)、pass(密码)、电子邮件、地址和电话号码。

我们可以通过按以下格式提及它们的名称来获取针对表中每个表字段的信息。

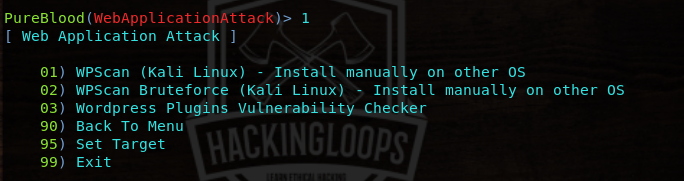

Pureblood 可以检查以下屏幕截图中显示的不同 WordPress 漏洞。

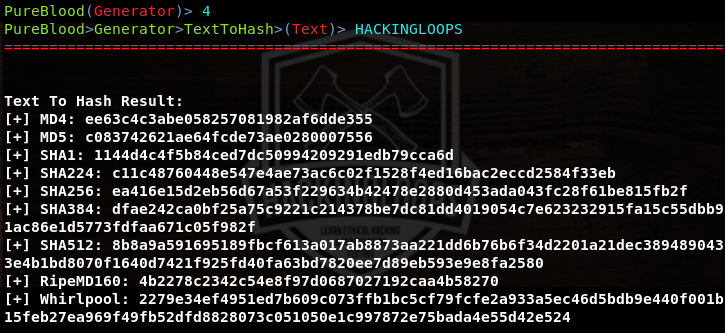

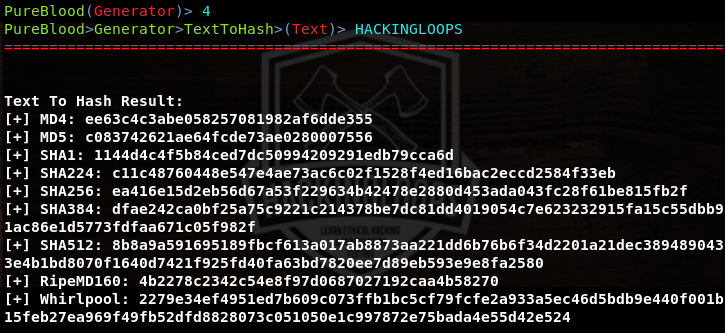

我们还可以将 Pureblood 用于其他任务,例如生成损坏的页面模板和生成消息摘要(哈希)。

结论

Pureblood 可以在渗透测试的不同阶段帮助红队。该工具收集有关目标 Web 应用程序的详细信息。该工具可以详细模拟 SQL 注入和 WordPress 攻击,以识别 Web 应用程序中的潜在漏洞和错误。

Wapiti –Web 应用程序安全审计框架

Wapiti 是一个漏洞评估框架,对 Web 应用程序执行黑盒安全审计。可以使用 Wapiti 评估的漏洞包括数据库注入、本地文件包含 (LFI)、远程文件包含 (RFI)、命令执行、CRLF 注入、服务器端请求伪造 (SSRF)、XML 外部实体 (XXE) 注入、Shellshock 漏洞、.htaccess 攻击和源代码泄露漏洞。数据库注入包括 SQL、XPATH、PHP、ASP 和 JSP 注入攻击。命令执行攻击分析包括检测 eval()、system() 和 Pastru() 漏洞。Wapiti 使用预装的模块来执行这些评估。

马鹿安装

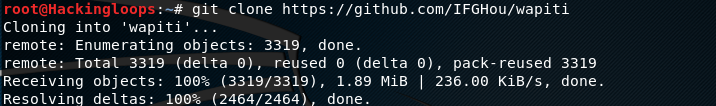

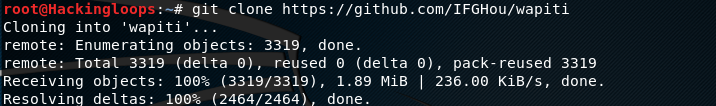

Wapiti 是一个基于 Python 的框架。使用以下 Github 路径克隆 Wapiti。

git 克隆 https://github.com/IFGhou/wapiti

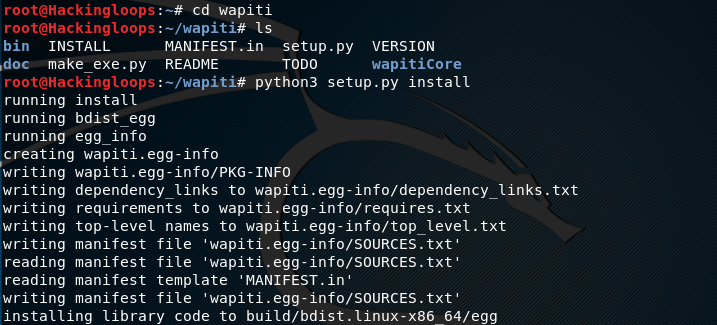

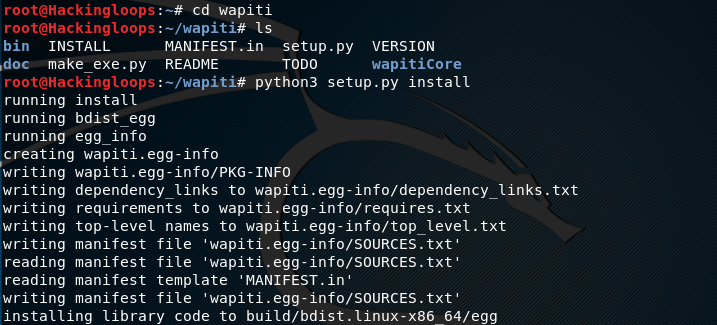

使用以下命令导航到wapiti目录以安装框架。

cd马鹿 python3 setup.py 安装

马鹿工作

该框架可以通过运行Wapiti目录中bin文件夹中的wapiti可执行文件来启动。help 命令加载 Wapiti 的所有必需和可选参数。

python3马鹿-h

以下基本命令执行 Wapiti 框架以扫描目标 Web 应用程序中的漏洞。

python3 wapiti –u <目标网络应用程序>

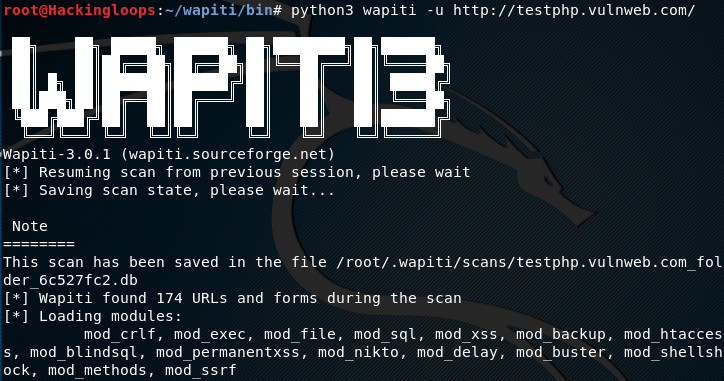

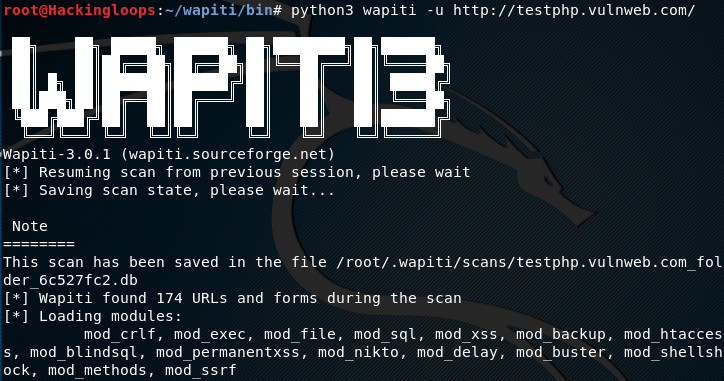

让我们假设一个 Web 应用程序 (testphp.vunweb.com)。以下命令加载所有 Wapiti 模块以扫描应用程序以查找上述漏洞。

python3 wapiti -u http://testphp.vulbweb.com

Wapiti 查找目标 Web 应用程序上的所有可用链接,并针对每个文件(链接)逐个运行每个模块。如果发现任何文件(链接)存在漏洞,Wapiti 会在命令行界面 (CLI) 中提及它以及攻击路径和潜在的注入参数。

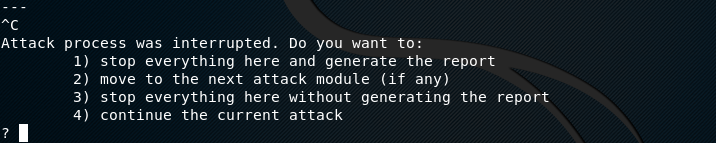

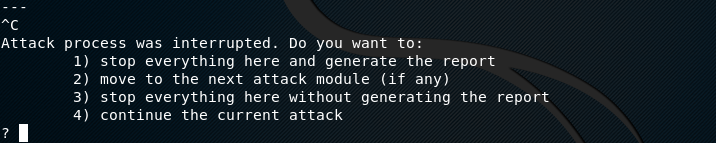

由于 Wapiti 基本命令会加载所有模块,因此该过程可能需要一些时间来扫描具有太多目录和页面的 Web 应用程序。CTRL+C命令通过几个选项暂停当前扫描过程,例如跳过活动模块并执行下一个,生成报告而不执行进一步分析,停止整个扫描过程而不生成任何报告。

除了启动所有模块外,Wapiti 还允许使用特定模块。–lists -modules参数列出了 Wapiti 框架中所有可用的模块。

Python3 马鹿 --list-modules

以下格式的 -m 参数执行特定漏洞评估所需的模块。

python3 wapiti –u <目标网络应用程序> -m <模块名称>

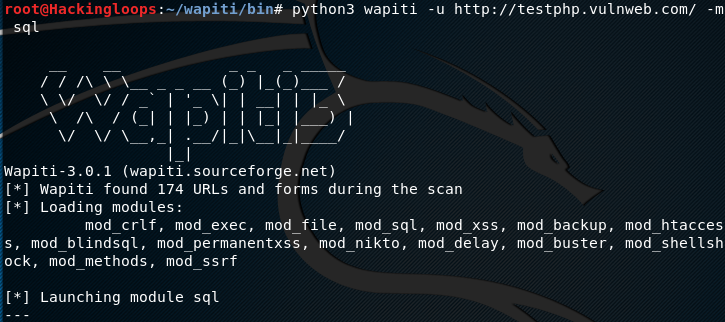

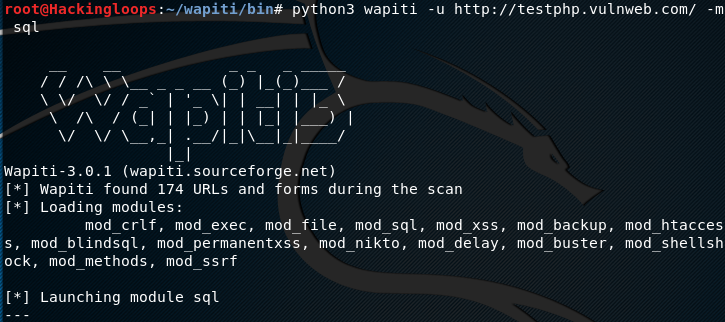

例如,我们可以使用以下格式的sql模块将漏洞搜索范围限制为 SQL 注入。

python3 wapiti –u http://testphp.vulnweb.com –m sql

上述命令加载所有模块,但只执行sql模块以找出目标 Web 应用程序中与 SQL 相关的漏洞。

该模块遍历每个目录和页面以找出 SQL 漏洞。我们可以定义深度级别以将扫描过程限制为所需的链接或文件数量。–max-links-per-page参数用于定义目标 Web 应用程序的每一页要扫描的最大链接数。同样,–max-files-per-dir参数用于定义每个目录的最大文件数。Wapiti 支持许多其他可与搜索命令一起使用的参数。所有这些选项都可以在帮助部分进行探索。除了在 CLI 中显示个别发现之外,Wapiti 还会在根目录中生成检测到漏洞的详细报告。该报告采用 HTML 格式,可在首选 Web 浏览器中查看。

结论

Wapiti 是一种自动搜索顶级 Web 应用程序漏洞的方法。该框架不依赖于提供的 url 路径。相反,它会扫描目标中的所有目录和页面以找出潜在的漏洞。Pureblood 是一个 Python 工具,可在渗透测试的信息收集和获取访问阶段使用。Pureblood 可以收集有关目标 Web 应用程序的有用信息,例如横幅抓取、WHOIS 记录、DNS 数据、反向 DNS 查找、反向 IP 查找、CMS 信息、端口信息、管理面板路径、子域扫描结果、子网信息、文件和目录模糊测试、区域传输查找、Shodan 搜索和 Shodan 主机查找数据。安全审计功能包括 SQL 数据库注入和 WordPress 漏洞分析。此外,Pureblood 可以执行一些杂项任务,例如生成污损页面、随机密码和消息摘要。

纯血安装

Pureblood 不需要任何安装。我们可以从 Github 克隆 Pureblood,如下所示。

git 克隆 https://github.com/cr4shcod3/pureblood

Pureblood 依赖于以下软件包。

python-whois

Colorama

Dnspython

请求

bs4

shodan

可以通过以下 pip 命令安装所需的软件包。

cd纯血 pip install –r requirements.txt

纯血的工作原理

可以使用以下命令将 Pureblod 设置为行动。

蟒蛇纯血.py

由于 Pureblood 可用于信息收集、漏洞检测和上述杂项任务,我们可以通过从菜单列表中键入相应的序列号来选择所需的实用程序。

假设我们要从信息收集实用程序开始。选择信息收集实用程序将显示该工具的所有信息收集功能,如下所示。

在使用列出的功能之前,我们必须以下列方式定义目标 Web 应用程序。

其余任务通过选择所需的特征(序列号)来执行。例如,该工具通过选择其序列号 (#1) 来执行横幅抓取。结果以下列格式显示。

端口扫描任务可以通过选择其序列号(即#7)来执行。但是,我们必须选择要扫描的端口的结束限制。该工具列出了定义范围内的所有开放端口。

提取(目录)链接是 Pureblood 的一项重要信息收集功能。该工具收集目标 Web 应用程序上的所有(目录)链接,可以进一步探索潜在漏洞。

可以通过从主菜单中选择Web 应用程序攻击选项来执行安全审计任务。

利用 Pureblood 的 Web 攻击(安全审计)功能的过程类似于信息收集任务。例如,通过从Web 应用程序攻击菜单中选择其序列号(即 #2)来执行 SQL 注入测试扫描。该工具需要目标链接来测试SQL注入的可能性。如果 Web 应用程序易受攻击,该工具会获取后端数据库信息并枚举所有易受攻击的列。

Pureblood 还以下列格式枚举数据库表。

我们可以通过提及所需的表和列来进一步探索表中的数据。以下是从目标 Web 应用程序中提取的表格之一的屏幕截图。即用户表有不同的字段,如uname(用户名)、pass(密码)、电子邮件、地址和电话号码。

我们可以通过按以下格式提及它们的名称来获取针对表中每个表字段的信息。

Pureblood 可以检查以下屏幕截图中显示的不同 WordPress 漏洞。

我们还可以将 Pureblood 用于其他任务,例如生成损坏的页面模板和生成消息摘要(哈希)。

结论

Pureblood 可以在渗透测试的不同阶段帮助红队。该工具收集有关目标 Web 应用程序的详细信息。该工具可以详细模拟 SQL 注入和 WordPress 攻击,以识别 Web 应用程序中的潜在漏洞和错误。

Wapiti –Web 应用程序安全审计框架

Wapiti 是一个漏洞评估框架,对 Web 应用程序执行黑盒安全审计。可以使用 Wapiti 评估的漏洞包括数据库注入、本地文件包含 (LFI)、远程文件包含 (RFI)、命令执行、CRLF 注入、服务器端请求伪造 (SSRF)、XML 外部实体 (XXE) 注入、Shellshock 漏洞、.htaccess 攻击和源代码泄露漏洞。数据库注入包括 SQL、XPATH、PHP、ASP 和 JSP 注入攻击。命令执行攻击分析包括检测 eval()、system() 和 Pastru() 漏洞。Wapiti 使用预装的模块来执行这些评估。

马鹿安装

Wapiti 是一个基于 Python 的框架。使用以下 Github 路径克隆 Wapiti。

git 克隆 https://github.com/IFGhou/wapiti

使用以下命令导航到wapiti目录以安装框架。

cd马鹿 python3 setup.py 安装

马鹿工作

该框架可以通过运行Wapiti目录中bin文件夹中的wapiti可执行文件来启动。help 命令加载 Wapiti 的所有必需和可选参数。

python3马鹿-h

以下基本命令执行 Wapiti 框架以扫描目标 Web 应用程序中的漏洞。

python3 wapiti –u <目标网络应用程序>

让我们假设一个 Web 应用程序 (testphp.vunweb.com)。以下命令加载所有 Wapiti 模块以扫描应用程序以查找上述漏洞。

python3 wapiti -u http://testphp.vulbweb.com

Wapiti 查找目标 Web 应用程序上的所有可用链接,并针对每个文件(链接)逐个运行每个模块。如果发现任何文件(链接)存在漏洞,Wapiti 会在命令行界面 (CLI) 中提及它以及攻击路径和潜在的注入参数。

由于 Wapiti 基本命令会加载所有模块,因此该过程可能需要一些时间来扫描具有太多目录和页面的 Web 应用程序。CTRL+C命令通过几个选项暂停当前扫描过程,例如跳过活动模块并执行下一个,生成报告而不执行进一步分析,停止整个扫描过程而不生成任何报告。

除了启动所有模块外,Wapiti 还允许使用特定模块。–lists -modules参数列出了 Wapiti 框架中所有可用的模块。

Python3 马鹿 --list-modules

以下格式的 -m 参数执行特定漏洞评估所需的模块。

python3 wapiti –u <目标网络应用程序> -m <模块名称>

例如,我们可以使用以下格式的sql模块将漏洞搜索范围限制为 SQL 注入。

python3 wapiti –u http://testphp.vulnweb.com –m sql

上述命令加载所有模块,但只执行sql模块以找出目标 Web 应用程序中与 SQL 相关的漏洞。

该模块遍历每个目录和页面以找出 SQL 漏洞。我们可以定义深度级别以将扫描过程限制为所需的链接或文件数量。–max-links-per-page参数用于定义目标 Web 应用程序的每一页要扫描的最大链接数。同样,–max-files-per-dir参数用于定义每个目录的最大文件数。Wapiti 支持许多其他可与搜索命令一起使用的参数。所有这些选项都可以在帮助部分进行探索。除了在 CLI 中显示个别发现之外,Wapiti 还会在根目录中生成检测到漏洞的详细报告。该报告采用 HTML 格式,可在首选 Web 浏览器中查看。

结论

Wapiti 是一种自动搜索顶级 Web 应用程序漏洞的方法。该框架不依赖于提供的 url 路径。相反,它会扫描目标中的所有目录和页面以找出潜在的漏洞。

本文由 华域联盟 原创撰写:华域联盟 » Pureblood——信息收集和安全审计工具

转载请保留出处和原文链接:https://www.cnhackhy.com/157350.htm